Được gọi là RottenSys, phần mềm độc hại được ngụy trang dưới dạng một ứng dụng “Hệ thống wifi” đã được cài đặt sẵn trên hàng triệu điện thoại thông minh mới được sản xuất bởi Honor, Huawei, Xiaomi, OPPO, Vivo, Samsung và GIONEE.

Tất cả những thiết bị bị ảnh hưởng này đều được vận chuyển qua Tian Pai, nhà phân phối điện thoại di động ở Hàng Châu (Trung Quốc), nhưng các nhà nghiên cứu không chắc chắn công ty này có tham gia trực tiếp vào chiến dịch này hay không.

Theo đánh giá của hãng Check Point, RottenSys là một phần của phần mềm độc hại không cung cấp bất kỳ dịch vụ nào liên quan đến wifi, nhưng hầu như có tất cả các quyền truy cập trên Android để cho phép thực hiện hành vi độc hại.

Các nhà nghiên cứu cho biết, RottenSys bắt đầu lây lan từ tháng 9/2016. Đến ngày 12/3/2018, RottenSys đã lây nhiễm 4.964.460 thiết bị.

Để tránh phát hiện, ứng dụng dịch vụ wifi giả mạo ban đầu không có thành phần độc hại và không thực hiện bất kỳ hoạt động độc hại nào ngay lập tức.

Thay vào đó, RottenSys đã được thiết kế để liên lạc với các máy chủ điều khiển và kiểm soát để có được danh sách các thành phần yêu cầu, chứa mã độc hại thực tế.

Sau đó RottenSys tải xuống và cài đặt mỗi ứng dụng cho phù hợp, sử dụng quyền "DOWNLOAD_WITHOUT_NOTIFICATION" không yêu cầu bất kỳ tương tác người dùng nào.

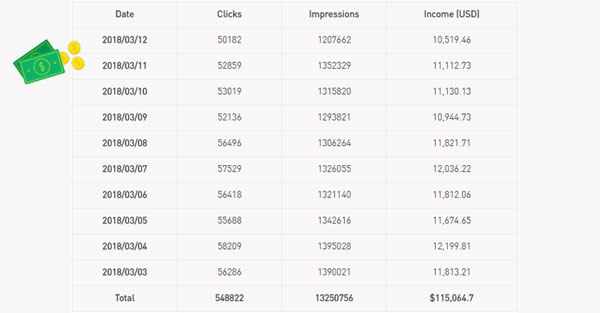

Tin tặc thu được 115.000 USD trong 10 ngày

Tin tặc đã đẩy một thành phần phần mềm quảng cáo tới tất cả các thiết bị bị lây nhiễm để hiển thị quảng cáo trên màn hình chính, như cửa sổ pop-up hoặc quảng cáo toàn màn hình tạo ra doanh thu từ quảng cáo lừa đảo.

Các nhà nghiên cứu cho biết: trong 10 ngày (tính đến ngày 12/3/2018), RottenSys đã hiển thị 13.250.756 lần quảng cáo và 548.822 trong số đó đã được chuyển sang ad click (người xem phải nhấp chuột vào hiển thị quảng cáo). Phần mềm độc hại đã tạo ra nguồn thu 115.000 USD cho những kẻ tạo ra mã độc.

Vì RottenSys được thiết kế để tải xuống và cài đặt bất kỳ thành phần mới từ máy chủ C&C, kẻ tấn công có thể dễ dàng kiểm soát hàng triệu thiết bị bị lây nhiễm.

Cuộc điều tra cũng tiết lộ một số bằng chứng cho thấy, các kẻ tấn công RottenSys đã bắt đầu chuyển hàng triệu thiết bị bị lây nhiễm thành mạng botnet khổng lồ.

Trong một số thiết bị bị nhiễm độc, người ta đã phát hiện ra thành phần RottenSys mới được cài đặt cho phép kẻ tấn công chiếm quyền sâu hơn, bao gồm cài đặt ứng dụng bổ sung và tự động hóa UI.

Các nhà nghiên cứu cũng lưu ý rằng, một phần của cơ chế kiểm soát botnet được thực hiện trong các Lua script. Nếu không có sự can thiệp, kẻ tấn công có thể tái sử dụng kênh phân phối mã độc hiện có và nắm quyền kiểm soát hàng triệu thiết bị.

Cách thức phát hiện và loại bỏ phần mềm độc hại Android

Để kiểm tra x thiết bị có bị nhiễm phần mềm độc hại không, người dùng vào cài đặt hệ thống Android → Trình quản lý ứng dụng và sau đó tìm tên gói phần mềm độc hại có thể sau đây:

• com.android.yellowcalendarz (每日黄历)

• com.changmi.launcher (畅米桌面)

• com.android.services.securewifi (系统WIFI服务)

• com.system.service.zdsgt

Nếu thấy bất kỳ tên nào bên trong danh sách các ứng dụng đã cài đặt trên, người dùng chỉ cần gỡ cài đặt

Các nhà nghiên cứu cho biết: trong 10 ngày (tính đến ngày 12/3/2018), RottenSys đã hiển thị 13.250.756 lần quảng cáo và 548.822 trong số đó đã được chuyển sang ad click (người xem phải nhấp chuột vào hiển thị quảng cáo). Phần mềm độc hại đã tạo ra nguồn thu 115.000 USD cho những kẻ tạo ra mã độc.

Vì RottenSys được thiết kế để tải xuống và cài đặt bất kỳ thành phần mới từ máy chủ C&C, kẻ tấn công có thể dễ dàng kiểm soát hàng triệu thiết bị bị lây nhiễm.

Cuộc điều tra cũng tiết lộ một số bằng chứng cho thấy, các kẻ tấn công RottenSys đã bắt đầu chuyển hàng triệu thiết bị bị lây nhiễm thành mạng botnet khổng lồ.

Trong một số thiết bị bị nhiễm độc, người ta đã phát hiện ra thành phần RottenSys mới được cài đặt cho phép kẻ tấn công chiếm quyền sâu hơn, bao gồm cài đặt ứng dụng bổ sung và tự động hóa UI.

Các nhà nghiên cứu cũng lưu ý rằng, một phần của cơ chế kiểm soát botnet được thực hiện trong các Lua script. Nếu không có sự can thiệp, kẻ tấn công có thể tái sử dụng kênh phân phối mã độc hiện có và nắm quyền kiểm soát hàng triệu thiết bị.

Cách thức phát hiện và loại bỏ phần mềm độc hại Android

Để kiểm tra x thiết bị có bị nhiễm phần mềm độc hại không, người dùng vào cài đặt hệ thống Android → Trình quản lý ứng dụng và sau đó tìm tên gói phần mềm độc hại có thể sau đây:

• com.android.yellowcalendarz (每日黄历)

• com.changmi.launcher (畅米桌面)

• com.android.services.securewifi (系统WIFI服务)

• com.system.service.zdsgt

Nếu thấy bất kỳ tên nào bên trong danh sách các ứng dụng đã cài đặt trên, người dùng chỉ cần gỡ cài đặt

Tác giả: Tin: Nguyễn Xuân Nam; Ảnh: Thái Bình

Tin liên quan

- Trao đổi về giảng dạy - học tâp trực tuyến môn tiếng Anh tại Trường Đại học CSND (03.04.2022)

- Bế giảng Khóa D2T - Quảng Nam (01.04.2022)

- Giải pháp dạy tiếng Anh cho các lớp hệ VLVH quân số đông tại Trường Đại học CSND (21.03.2022)

- Cải tiến, nâng cao hệ thống đảm bảo chất lượng bên trong tại trường Đại học Cảnh sát nhân dân (14.03.2022)

- Xây dựng chương trình, biên soạn tài liệu dạy, học đáp ứng chuẩn đầu ra và ngành nghề đào tạo (13.02.2022)

- Trang thông tin những đóng góp của Luận án NCS Đinh Trần Ngọc Tiên (19.11.2021)

- Trang thông tin những đóng góp của Luận án NCS Giang Tuấn Hùng (19.11.2021)

- Trang thông tin những đóng góp của Luận án NCS Lê Xuân Hùng (19.11.2021)

- Trang thông tin những đóng góp của Luận án NCS Nguyễn Văn Hải (19.11.2021)